本文主要为第三方服务提供商提供安全接入规范指引,帮助第三方服务商快速安全引入。

引入流程

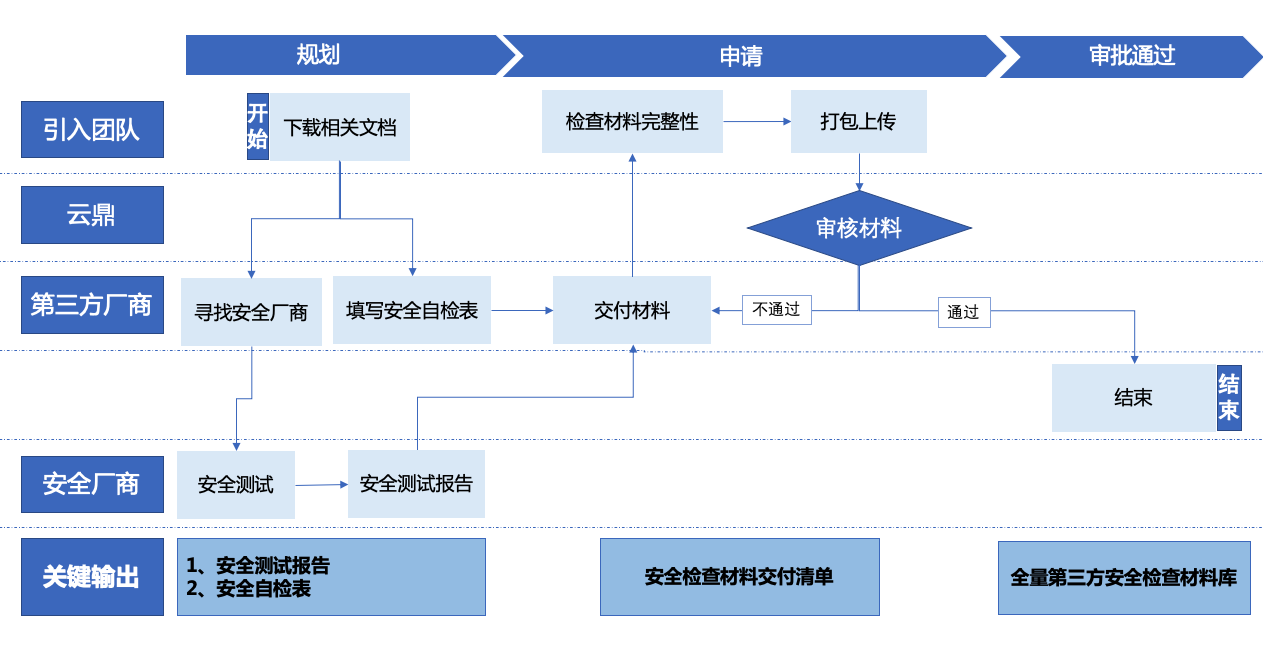

按照腾讯云安全团队的规范要求,第三方引入的服务需要经过安全评审流程。第三方服务提供商需下载续相关文档(文档已经放在附件),第三方服务商寻找安全厂商做安全测试(输出安全测试报告)、填写安全自检表。工业云团队检查安全测试报告和自检表的完整性,检查完毕在云鼎平台发起审核。详细流程请查看附件第三方产品安全引入指引。

安全接入流程图

- 第三方产品引入前,腾讯产品引入团队到磐石平台下载”第三方产品安全准入文档”,并把文档交付给第三方公司填写。

- 第三方厂商需要自行寻找第三方安全公司给产品做安全评估(渗透测试或代码审计二选一),腾讯推荐第三方安全公司列表见附录3,安全测试验收标准见附录4

- 第三方厂商需按实际情况填写《第三方安全自检表》和《安全检查材料交付清单》 请完整填写《第三方安全自检表》,若产品未涉及自检表部分栏目,填写未涉及并说明理由即可。

- 第三方厂商将文档以上文档打包交付产品引入团队,产品引入团队通过磐石系统提交准入申请,准入过程中同时需要经过云鼎实验室的安全审批才能准入。

安全组件

- 开源组件选择,推荐使用的开源清单;

- 推荐使用腾讯镜像源的组件:http://mirrors.tencent.com/#/index;

- 严禁使用黑名单的组件,组件黑名单见附录1;

- 近半年内,官方有版本更新记录;

- 版本必须为不存在已公开安全漏洞的安全稳定版本,建议从官网下载最新稳定版本;

- 当应用出现高危安全漏洞时,能快速升级应用;

- 禁止私建代码编译、数据库任意SQL查询、任意命令执行类应用或者接口;

附录

附录1 组件黑名单

| 来源 | 组件 | 正确方式 | 备注 |

|---|---|---|---|

| 下载 | Struts | 禁用所有版本 | 初稿,对应地市云v5.6版本 |

| 下载 | PhpMyAdmin | 禁用所有版本 | 严重漏洞频出,存在入侵和数据泄漏风险,易被黑客GetShell;授权、访问控制、审计能力不满足标准要求。 |

| 下载 | Jetty | 外网业务禁用(如需外网,需部署前置Nginx+门神) | 内部源保留 |

| Pypi/pip | Opencv | 官方网站下载安装 | 201706添加的第一批pypi组件,这些都是黑客上传至pypi的钓鱼组件(仿冒常用开源组件名称),仅影响pip 安装方式 |

| Pypi/pip | Tkinter | 通过yum安装 | 同上 |

| Pypi/pip | mkl | 官方网站下载安装 | 同上 |

| Pypi/pip | Python-dev | 通过yum安装 | 同上 |

| Pypi/pip | git | 通过yum安装或官方下载安装 | 同上 |

| Pypi/pip | openssl | 通过yum安装 | 同上 |

| Pypi/pip | caffe | 官方网站下载安装 | 同上 |

| Pypi/pip | ffmpeg | 官方网站下载安装 | |

| Pypi/pip | phantomjs | 官方网站下载安装 | |

| Pypi/pip | smb | pip install pysmb | |

| Pypi/pip | pygpu | 官方网站下载安装 | |

| Pypi/pip | vtk | 官方网站下载安装 | |

| Pypi/pip | acqusition | pip install acquisition(伪造包少一个字母) | |

| Pypi/pip | apidev-coop | pip install apidev-coop_cms | |

| Pypi/pip | bzip | pip install bz2file | |

| Pypi/pip | crypt | pip install crypto(伪造包少一个字母) | |

| Pypi/pip | jango-server | pip install jango pip install jango-server-guardian-api | |

| Pypi/pip | pwd | pipinstall pwdhash | |

| Pypi/pip | setup-tools | pip install setuptools(伪造包多一个符号) | |

| Pypi/pip | telnet | 禁用Telnet服务(仿冒的是telnetsrv、telnetsrvlib) | |

| Pypi/pip | urlib3 | pip install urllib3(伪造包少一个字母) | |

| Pypi/pip | urllib | pip install urllib3(伪造包少一个数字) | |

| npm | crossenv | npm install across-env(伪造包少一个符号) |

附录2 用户个人敏感信息参考

| 个人基本资料 | 个人姓名、生日、性别、民族、国籍、家庭关系、住址、个人电话号码、电子邮件地址等 |

|---|---|

| 个人身份信息 | 身份证、军官证、护照、驾驶证、工作证、出入证、社保卡、居住证等 |

| 个人生物识别信息 | 个人基因、指纹、声纹、掌纹、耳廓、虹膜、面部识别特征等 |

| 网络身份标识信息 | 个人信息主体账号、IP地址、个人数字证书等 |

| 个人健康生理信息 | 个人因生病医治等产生的相关记录,如病症、住院志、医嘱单、检验报告、手术及麻醉记录、护理记录、用药记录、药物食物过敏信息、生育信息、以往病史、诊治情况、家族病史、现病史、传染病史等,以及与个人身体健康状况相关的信息,如体重、身高、肺活量等 |

| 个人教育工作信息 | 个人职业、职位、工作单位、学历、学位、教育经历、工作经历、培训记录、 成绩单等 |

| 个人财产信息 | 银行账户、鉴别信息(口令)、存款信息(包括资金数量、支付收款记录等)、房产信息、信贷记录、征信信息、交易和消费记录、流水记录等,以及虚拟货币、虚拟交易、游戏类兑换码等虚拟财产信息 |

| 个人通信信息 | 通信记录和内容、短信、彩信、电子邮件,以及描述个人通信的数据(通常称为元数据)等 |

| 联系人信息 | 通讯录、好友列表、群列表、电子邮件地址列表等 |

| 个人上网记录 | 指通过日志储存的个人信息主体操作记录,包括网站浏览记录、软件使用记录、点击记录、收藏列表等 |

| 个人常用设备信息 | 指包括硬件序列号、设备MAC地址、软件列表、唯一设备识别码(如IMEI/Android ID/IDFA/OpenUDID/GUID/SIM卡IMSI信息等)等在内的描述个人常用设备基本情况的信息 |

| 个人位置信息 | 包括行踪轨迹、精准定位信息、住宿信息、经纬度等 |

| 其他信息 | 性取向、婚史、宗教信仰、未公开的违法犯罪记录、通讯录、好友列表、群组列表、行踪轨迹、网页浏览记录、住宿信息、精准定位信息等 |

附录3 可供选择的第三方安全厂商

安全厂商需满足以下条件中的任意一条:

1.腾讯投资的安全公司;

2.具有国家风险评估三级以上的资质证书(包括不限于CRCC、国家信息安全测评信息安全服务资质证书、中国通信企业协会通信网络安全服务能力);

3.腾讯云渗透测试方向安全供应商。

| 编号 | 厂商名称 | 推荐指数 | 官网链接 | 测试周期*源自官网信息,代表渗透测试时长,未包含商务流程耗时,时间仅供参考,具体以和厂商洽谈为准 | 联系方式 |

|---|---|---|---|---|---|

| 1 | 北京边界无限科技有限公司 | ★★★ | 北京边界无限科技有限公司 | 未知 | 官网邮箱:contact@boundaryx.com |

| 2 | 北京知道创宇信息技术有限公司 | ★★★ | 知道创宇 | 8-15天 | 官网电话:400-060-9587 / 010-57076191官网邮箱:sec@knownsec.com |

| 3 | 腾讯云安全专家服务 | ★★★ | 网站渗透测试网站安全测试渗透测试 - 腾讯云 | 4-7个工作日 | 申请链接:https://cloud.tencent.com/apply/p/3i7p33617j8联系人:企业微信kentywang(王余) |

| 4 | 绿盟科技集团股份有限公司 | ★★☆ | 绿盟科技-巨人背后的专家 | 未知 | 官网电话:400-818-6868官网邮箱:csc@nsfocus.com |

| 5 | 深信服科技 | ★★☆ | 深信服 - 让IT更简单,更安全,更有价值 | 14天左右 | 官网在线咨询:https://www.sangfor.com.cn/about-us/contact官网电话:400-806-6868 |

| 6 | 北京天融信科技有限公司 | ★★☆ | 天融信 | 未知 | 官网电话:010-82776666联系人:龚浩星 18513330113 gong_haoxing@topsec.com.cn |

| 7 | 北京安赛创想科技有限公司 | ★☆☆ | 安赛(AISEC) - 智能安全领航者 - AIScanner/WebIDS/WebPVS/漏洞扫描/漏洞感知 | 未知 | 官网电话:400-188-9287/15510760557 |

| 8 | 恒安嘉新(北京)科技股份公司 | ★☆☆ | 恒安嘉新(北京)科技股份公司——国家网络空间安全基础能力的搭建者,网络空间安全生态的引领者 | 未知 | 官网留言板:http://eversec.com.cn/contact/官网电话:010-82027748 /400-650-7901 |

附录4 安全测试标准

测试漏洞类型包括不限于:

| 测试分类 | 漏洞类型 |

|---|---|

| 应用层 | SQL注入攻击 |

| 应用层 | 跨站脚本攻击 |

| 应用层 | 代码执行 |

| 应用层 | 命令执行 |

| 应用层 | 文件上传 |

| 应用层 | 文件读取 |

| 应用层 | 文件包含 |

| 应用层 | 跨站点请求伪造(CSRF) |

| 应用层 | 服务端请求伪造(SSRF) |

| 应用层 | URL重定向 |

| 应用层 | 点击劫持 |

| 应用层 | XML外部实体注入攻击 |

| 应用层 | LDAP注入攻击 |

| 应用层 | CRLF注入攻击 |

| 应用层 | 跨域资源共享攻击(CORS) |

| 应用层 | 反序列化攻击 |

| 应用层 | 加密算法使用不当 |

| 应用层 | XPATH注入攻击 |

| 应用层 | 敏感信息泄露 |

| 应用层 | 弱点端口检测 |

| 应用层 | 弱点服务检测 |

| 应用层 | 运维不当 |

| 应用层 | 目录遍历 |

| 应用层 | Git/SVN文件泄露 |

| 应用层 | 不安全的HTTP请求方法 |

| 应用层 | 默认凭证 |

| 应用层 | 栈异常跟踪 |

| 应用层 | 弱密码规则测试 |

| 应用层 | 缓冲区溢出 |

| 应用层 | Host绑定不安全因素 |

| 应用层 | DNS域传送 |

| 应用层 | Squid不安全代理 |

| 应用层 | 第三方组件安全 |

| 应用层 | CI安全检测 |

| 应用层 | Web应用上线Debug未关闭 |

| 中间件 | 中间件弱口令测试 |

| 中间件 | 中间件文件解析漏洞 |

| 中间件 | Java中间件已知安全漏洞 |

| 中间件 | 中间件配置不当 |

| 中间件 | 中间件默认管理页面泄露 |

| 中间件 | 中间件示例页面泄露 |

| 业务逻辑 | 用户身份体系 |

| 业务逻辑 | 垂直权限测试 |

| 业务逻辑 | 水平权限测试 |

| 业务逻辑 | 授权绕过 |

| 业务逻辑 | 暴力破解 |

| 业务逻辑 | 在线支付逻辑测试 |

| 业务逻辑 | OAuth授权测试 |

| 业务逻辑 | 验证码复用 |

| 业务逻辑 | 密码重置测试 |

| 业务逻辑 | 手机SMS接口安全问题 |

| 人员安全意识 | 员工弱口令 |

| 人员安全意识 | Github敏感信息泄露 |

| 人员安全意识 | 社会工程学攻击 |